Luki w zabezpieczeniach to niezamierzone wady występujące w programach lub systemach operacyjnych, które są wynikiem nieprawidłowej konfiguracji zabezpieczeń lub błędów programowych. Może również to dotyczyć zabezpieczeń organizacyjnych, m.in. polityk, procedur, braku minimalnych wymagań. Jeśli nie zostaną odpowiednio zaadresowane, intruzi (np. hakerzy) mogą wykorzystać te luki – zagrażając twoim systemom i danym. Błędy kodowania, takie jak brak sprawdzenia danych wprowadzanych przez użytkownika, mogą umożliwić atakującym dostęp do pamięci systemowej, danych i wykonywanie poleceń, takich jak ataki wstrzykiwane.

Zasadniczo lukę można zdefiniować więc na dwa sposoby – błąd w kodzie, który można wykorzystać do spowodowania szkody lub luki w procedurach bezpieczeństwa lub kontroli wewnętrznej, które mogą spowodować naruszenie.

Wykorzystanie podatności na zagrożenia może doprowadzić do naruszenia sieci korporacyjnej, zniszczenia systemów lub wyrządzenia krzywdy ludziom. Wiele exploitów i słabych punktów jest dostępnych w bazie danych exploit-db – archiwum bazy danych exploitów ofensywnych zabezpieczeń, które zawiera także kod źródłowy exploita, który można dostosować do potrzeb każdego hakera.

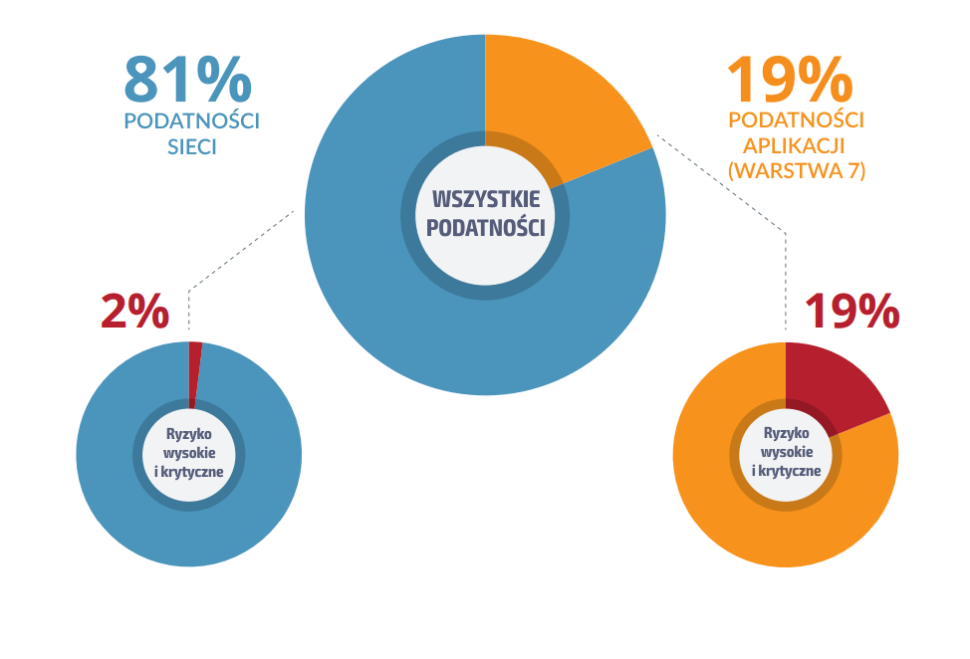

Według Edgescan za 2019 Vulnerability Statystyki Report , 19% wszystkich podatności były związane z warstwą 7 aplikacji internetowych, API, itd, a 81% związanych było ze słabymi punktami sieci.

Chroń się poprzez oceny podatności

Szacowanie podatności (Vulnerability Assessment – VA) informuje organizację jakie słabości są obecne w ich otoczeniu, aby mogli zmniejszyć związane z nimi ryzyko. VA zapewnia dokładne przedstawienie stanu bezpieczeństwa poprzez szczegółową ocenę zasobów sprzętu / oprogramowania, przypisanie podatności do oceny ryzyka i identyfikację potencjalnych powiązanych zagrożeń. Proces ten może obejmować techniki automatyczne lub ręczne o różnym stopniu rygoru lub szczegółowości.

Szacowanie podatności może zapobiegać tego typu atakom:

- Wstrzykiwanie SQL, XSS i inne ataki wstrzykiwania kodu.

- Eskalacja uprawnień z powodu wadliwych mechanizmów uwierzytelniania.

- Niebezpieczne ustawienia – oprogramowanie dostarczane z niezabezpieczonymi ustawieniami, takimi jak odgadywalne hasła administratora, „nieutwardzona” konfiguracja, dostępne środowiska rozwojowe i testowe.

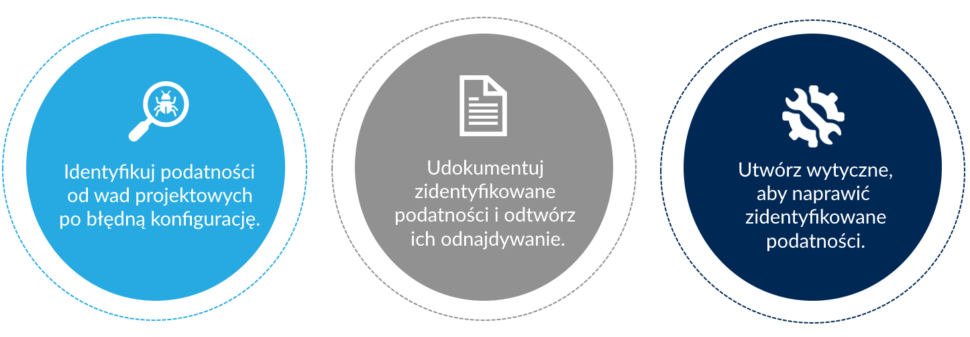

Istnieją trzy podstawowe cele szacowania podatności:

Istnieją dwa kluczowe elementy, jeśli chodzi o zmniejszenie ryzyka – (1) zrozumienie obecnych słabych punktów w środowisku i (2) szybkie reagowanie w celu zmniejszenia szkód. Przeprowadzanie regularnych ocen podatności na zagrożenia umożliwia organizacji:

- zidentyfikowanie znanych zagrożeń bezpieczeństwa, zanim atakujący będą mogli je wykorzystać,

- stworzyć spis urządzeń (aktywów) do przyszłych ocen i aktualizacji,

- określenie poziomu ryzyka w sieci.

5 kroków oceny podatności

Jakie są kolejne kroki?

Raporty przeglądów podatności zapewniają niezbędny wgląd i interpretację dla oficera bezpieczeństwa podczas określania, które luki wymagają poprawek, a które wymagają dogłębnej naprawy. Kolejne etapy tego procesu obejmują testowanie penetracyjnego, zarządzanie podatnością na zagrożenia i ogólne zarządzanie ryzykiem, aby pomóc ustalić cele dla następnej oceny podatności.

Nasza firma zajmuje się doradztwem w obszarze szeroko pojętego bezpieczeństwa informacji - pełnimy funkcję Inspektora Ochrony Danych w formie outsourcingu, przeprowadzamy audyty zerowe (GAP), okresowe, przeprowadzamy warsztaty oceny ryzyka, rekomendujemy wdrażanie zabezpieczeń, opracowujemy polityki, procedury i instrukcje oraz przeprowadzamy szkolenia - zarówno w zakresie ISO 27001 jak i bezpieczeństwa danych osobowych (RODO).